Sécuriser ses communications électroniques [3]

Petite pause dans la théorie pour aujourd’hui, on y reviendra la prochaine fois 😉

Passons donc (un peu) à la pratique : savoir comment fonctionne la cryptographie, c’est bien, pouvoir s’en servir, c’est mieux !

Je n’ai pas la prétention de vous faire une liste exhaustive des solutions qui existent, mais je vais vous toucher trois mots des outils que j’utilise au quotidien pour certains, plus occasionnellement pour d’autres.

Navigation web

On ne parle pas ici de la vie privée au sens large, donc exit les extensions qui virent les cookies et autres vacheries. On cause simplement de la sécurisation des échanges entre votre navigateur et le serveur de l’autre côté de la ligne. Généralement, vous savez quand vos échanges sont sécurisés : le http:// en début d’adresse est remplacé par https:// , vous indiquant que vos échanges sont chiffrés (via SSL/TLS généralement). Sauf que… plein de sites proposent ce mécanisme, sans que vous le sachiez forcément.

Je vous présente donc : HTTPS Everywhere. Compatible avec Firefox, Chromium/Chrome, Firefox pour Android et Opera, cette extension va tenter de vous diriger dès que possible sur les pages sécurisées des sites que vous visitez, de manière totalement transparente pour vous. C’est pas magique ?

Disque dur

C’est vraiment un aspect essentiel. Ne croyez pas que vos données sont à l’abris : si je vous vole votre ordinateur, votre mot de passe Windows ne tiendra pas 30 secondes, et avec lui je peux lancer votre navigateur, récupérer vos fichiers, les mots de passe enregistrés dans votre navigateur… Ou sinon, je peux sortir le disque du PC et le brancher sur le mien, pas besoin de mot de passe non plus. La seule protection efficace, c’est le chiffrement.

Certains d’entre vous connaissent peut-être déjà TrueCrypt. Mais honnêtement, et même si c’est probablement la meilleure solution sous Windows et Mac OS (mais en même temps : à quoi bon chiffrer les données sous un OS dont on ignore tout du fonctionnement et qui n’en a probablement que faire ?), je ne peux pas vous le conseiller. Pourquoi ? Parce que bien qu’open-source, il est développé de manière fermée (et ne reçoit donc pas autant d’audit qu’un équivalent totalement libre), et aussi parce qu’on ne sait pas si les binaires fournis correspondent réellement au code source affiché.

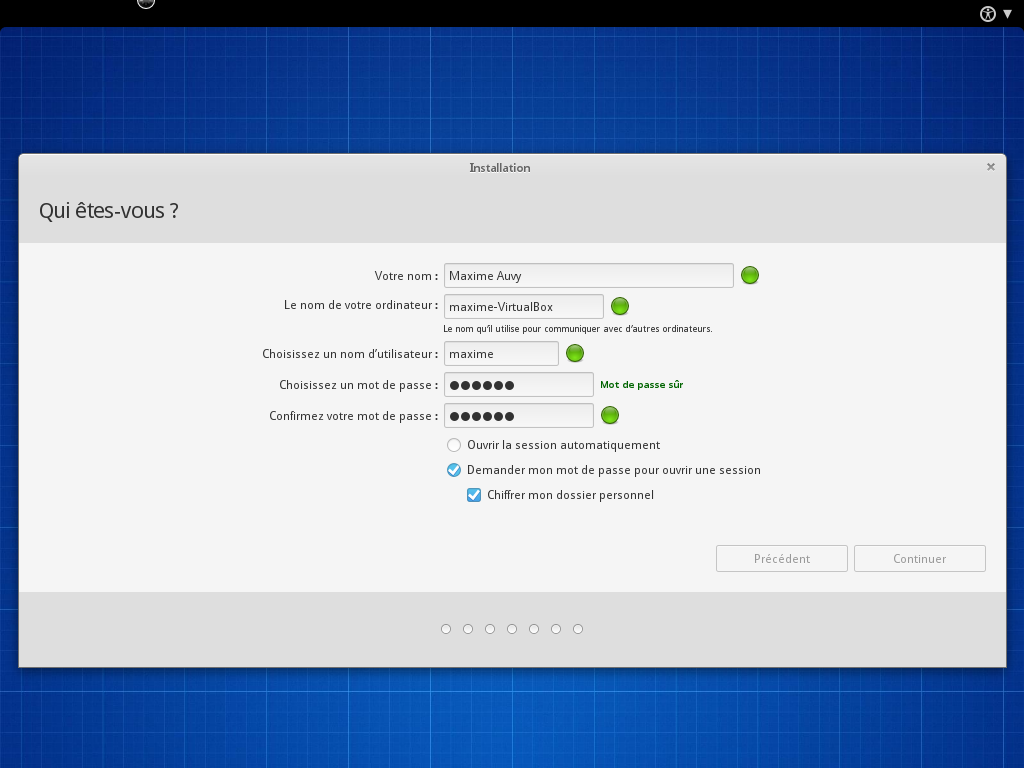

Par contre, sous GNU/Linux, vous avez le choix, et c’est même très facile de choisir le chiffrement intégral du disque (ou simplement de votre dossier personnel) dès l’installation, histoire de sécuriser tout ça. J’ai tendance à choisir dm-crypt + LUKS (tous deux sous licence libre GPL), parce que c’est très simple à mettre en œuvre, que c’est quand même compatible avec LVM (pour redimensionner les partitions après coup, par exemple), et qu’il est vraiment compatible avec plein de choses (authentification à deux facteurs, tout ça). J’y reviendrai probablement dans un prochain article 😉

E-mails

J’ai abordé le sujet dans les articles précédents de cette série, mais voyons cette fois les outils que vous pouvez utiliser. Tout dépend de votre client mail, en fait : certains intègrent directement le nécessaire, d’autres ont besoin d’une extension, et les mauvais ne supportent pas du tout le chiffrement et/ou la signature.

- Claws Mail : mon préféré, parce que très léger, plein de fonctions, et qu’il intègre un module PGP directement via l’un de ses modules. Plus d’infos

- Thunderbird : un poil plus lourd, devenu un peu usine à gaz, mais toujours efficace. Nécessite une extension : Enigmail. Plus d’infos

Sûr qu’il n’y a pas que ces deux là hein, mais ils ont l’avantage d’être libres et de tourner sous à peu près n’importe quelle plate-forme.

- K9-Mail + APG (Android Privacy Guard) : K9-Mail est un excellent client mail pour vos smartphones/tablettes sous Android, toutes versions confondues. Si on lui ajoute APG, il est capable de chiffrer/déchiffrer à la volée. Simple comme bonjour. Plus d’infos

- Pour vos iCraps : je suis désolé, mais PGP n’a pas été porté sous iOS. Ça doit être trop efficace pour qu’Apple accepte que ses clients l’utilisent 😉

Conseil aussi de façon générale : ça me semble évident, mais configurez si possible vos clients pour se connecter au serveur mail avec SSL/TLS (généralement indiqués comme IMAPS au lieu d’IMAP, POP3S au lieu de POP3, SMTPS au lieu de SMTP).

Messagerie instantanée

Quel que soit votre fournisseur (et encore une fois on ne parle pas ici de l’aspect « respect de la vie privée », ce n’est pas l’objet de l’article), vous devriez pouvoir configurer votre client de messagerie instantanée pour utiliser SSL/TLS.

Vous pouvez aussi choisir d’y ajouter un chiffrement via PGP ou autre, cela permet de vous assurer que vous parlez bien au bon destinataire et que lui seul vous lit, comme avec les mails. Cette fois, ni les intermédiaires entre vous et le serveur ni d’éventuels exploitants du serveur (qui a dit « Facebook » ?) n’ont accès à vos conversations. On appelle ça « OTR », par extension : Off-The-Record Messaging utilise à la base un système de clés symétriques AES avec échange de clés Diffie-Hellman et fonction de hachage SHA-1.

Quelques logiciels de messagerie instantanée compatibles avec PGP et/ou OTR :

- Pidgin (via plug-in, ou via une version dédiée)

- Gajim (via plug-in, ou via une version dédiée)

- Irssi

- Gibberbot / ChatSecure (Android/iOS)

- Beem (Android)

- Xabber (Android)

- pour les adeptes d’Empathy (comme moi 😀 ) : ça arrive

Personnellement, au quotidien, j’utilise Empathy (pas besoin d’OTR, j’ai toute confiance en Unixmail par qui transitent mes conversations 😉 ) et Xabber, selon que je suis sur mon ordinateur ou un smartphone/tablette.

Communications téléphoniques et VoIP

Eh oui ! On peut chiffrer nos appels ainsi que non SMS… à condition que les deux parties utilisent un logiciel compatible. Citons :

- CSipSimple, qui permet de passer des appels chiffrés de bout en bout sous Android (via TLS et/ou SRTP/ZRTP pour les plus calés ou curieux d’entre vous)

- TextSecure / WhisperPush permettent des échanges de SMS/MMS chiffrés pour les utilisateurs d’Android. Ils sont tous les deux basés sur le même protocole, le premier étant l’original et le second l’implémentation faite par l’équipe de CyanogenMod (une version « nettoyée » d’Android, n’hésitez pas à tester !) du premier pour ses utilisateurs, sur ses propres serveurs, afin de faciliter l’utilisation de ce service.

- RedPhone propose des appels chiffrés via le réseau téléphonique « classique », sous Android

- Jitsi , une excellente alternative à Skype (qui je vous le rappelle est toujours interdit sur les réseaux d’universités, RENATER et autres réseaux sur lesquels transitent des informations potentiellement sensibles, de par son comportement plus que suspect)

- EVO est une alternative à Skype qui utilise le chiffrement des communications, et est de plus en plus utilisée dans le milieu de la recherche. Ce logiciel est développé par le CERN (c’est vous dire si ça déboîte), et est recommandé par le GIP RENATER et le Ministère de l’Enseignement Supérieur et de la Recherche. Essayez-le, ça ne coûte rien 😉

Autres réseaux sécurisés

Quand vous êtes a l’extérieur, en déplacement, ou que vous voulez être quasi sûr qu’on ne pourra pas intercepter vos communications, il y a quelques solutions, que vous connaissez sans doute de nom…

- TOR (The Onion Router), probablement celui dont vous avez entendu parler le plus souvent : rappelez-vous, ce réseau pour éventuellement permettre aux journalistes de travailler en sécurité mais surtout pour acheter/vendre drogue et armes entre criminels cyber-pédo-nazis-pour-tous. Vous vous connectez à un des « nœuds » du réseau, qui en comporte plusieurs « couches » (ça y est, vous avez le parallèle avec l’oignon). Les infos sont transmises dans tout ce bazar, de façon sécurisée, et ça ressort un peu où ça veut sur la planète. Dispo sous toutes les formes, du plug-in pour navigateur web à la distribution Linux complète en passant par l’application Android.

- VPN, ou Virtual Private Network : le principe est simple, vous connectez vos équipements (les clients, donc) à un serveur VPN. Les échanges entre les deux sont chiffrés dans une sorte de tunnel entre les 2 équipements. Très utilisé par les entreprises, universités, laboratoires de recherche… pour que tout ce petit monde puisse travailler depuis sa maison tout en accédant à des ressources internes à l’entreprise, sans pour autant laisser le pare-feu ouvert en grand. Un des logiciels serveur les plus utilisés est OpenVPN, dont la mise en place est quand même pas compliquée. Installez ça sur un Raspberry Pi chez vous, et ça vous permettra d’être « comme à la maison » de partout.

- I2P, bien moins connu du grand public. L’Invisible Internet Project utilise un système de clés cryptographiques (et 4 couches de chiffrement, tant qu’à faire) pour identifier les pairs et leur permettre d’échanger. Très utilisé par les adeptes du téléchargement P2P pour un tas de raisons, la première étant la grande difficulté rencontrée pour établir un lien entre la clé publique et l’équipement auquel elle correspond.

Voilà. On le voit bien, il y a des tonnes d’outils pour se protéger. Sûr que ça demande parfois de changer (et pourtant… si peu !) ses habitudes, mais pas toujours : les développeurs ne sont pas stupides, pour que leurs systèmes soient utilisés, il faut que ce soit le plus transparent possible pour l’utilisateur. Par exemple, un mail chiffré qui arrive dans mon client mail, la seule différence c’est que je dois entrer un mot de passe pour déverrouiller ma clé privée afin de lire ce courrier. Sinon, c’est du pareil au même.

Le plus dur est parfois d’ « imposer » ses choix (avoir une vie privée, en l’occurrence) aux autres. « On se fait un FaceTime ? »

À vous de montrer le chemin, quitte à renvoyer les curieux ici !

N’hésitez pas à enrichir la liste avec des logiciels que vous connaissez/utilisez, ce qui vous convient peut aider d’autres utilisateurs

Prochain article (et probablement dernier de cette série) : on parlera un peu plus de maths, d’algorithmes, de hachage et des fonctions qui vont avec. Stay tuned!